Не секрет, что взлом различных мобильных устройств представляет собой действительно отличную возможность приобрести полный контроль над внутренними ресурсами и приложениями – в особенности в контексте смартфонов iPhone, где джейлбрейкинг стал в общем-то единственным способом быстро добраться до интересующих пользователя настроек. Вот и сегодня хакерское коммьюнити Unc0ver на крупнейшем джейлбрейк-форуме Apple представила свой отчет относительно более чем успешной попытки взломать текущую версию операционной системы iOS 13.5 – однако, как отмечают сами хакеры, пока что рано радоваться, поскольку присутствует еще много недоработок и пропусков по оптимизации.

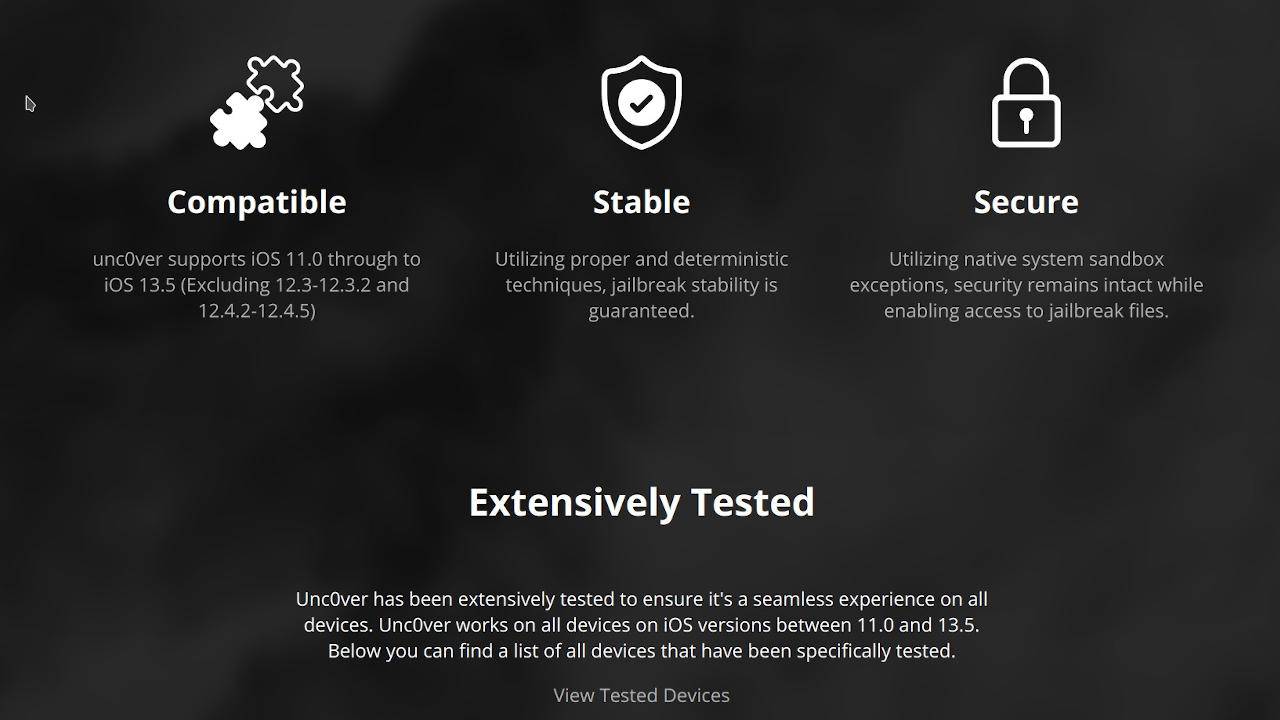

Тем не менее, их усилиями стало возможным беспроблемно и быстро взламывать устройства под управлением системы версии от iOS 11 и до текущей актуальной версии iOS 13.5, таким образом предоставляя владельцам iPhone текущего и прошлого поколения добиться полного контроля над внутренними настройками и алгоритмами системы. Но что удивило еще больше, так это факт того, что текущая вариация взлома даже прекрасно сохраняет внешние сигнатуры устройства Apple, что позволяет его использовать в связке с тем же ApplePay, а этого уже никак нельзя было ожидать от группы хакеров.

Более чем успешный метод взлома текущей версии операционной системы iOS 13.5 также знаменует собой начало потенциально нового этапа в массовых взломах Apple-устройств, но, с другой стороны, пока еще рано говорить о том, насколько качественным и интересным получится опыт использования такого устройства. Специалисты отметили, что на данный момент времени система iOS 13.5 обладает некоторыми своими особенными алгоритмам и скриптами безопасности, обойти которых очень нелегко.

Стоит отметить тот факт, что пока что специалисты представили первую версию своего рабочего взлома текущего актуального варианта iOS 13.5, но вскоре можно ожидать повышения ставок – вполне возможно, что та же хакерская группа сможет в своих усилиях проникнуть за пределы указанных алгоритмов безопасности и добиться полного контроля над устройством без применения сторонних долгих и не слишком оптимальных вариантов по взлому устройства.